استمرارية الأعمال

دليل جاهزية الأمن السيبراني لمزودي الخدمات المُدارة.. كيف تتحول الحماية إلى نمو؟

رقمنة المياه.. كيف يحمي الأمن السيبراني المتاحات المائية؟

كيف ينجح قادة الأمن السيبراني في الحصول على موافقة الميزانيات

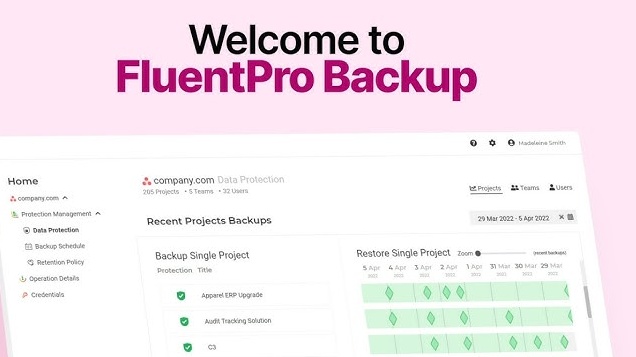

الثغرات الخفية لأدوات إدارة المشاريع وكيفية حماية البيانات باستخدام FluentPro Backup

من التأثير إلى التنفيذ: تحويل نتائج تحليل أثر الأعمال إلى تعافٍ مرن

6 دروس مستفادة: تركيز الأمن السيبراني حيث تكمن قيمة الأعمال