حذر باحثون في الأمن السيبراني من حملة تصيّد ضخمة تستهدف قطاع الضيافة، تستدرج مديري الفنادق إلى صفحات شبيهة بنمط ClickFix لسرقة بيانات اعتمادهم عبر نشر برمجيات خبيثة من بينها PureRAT.

أسلوب الهجوم وطريقة الانتشار

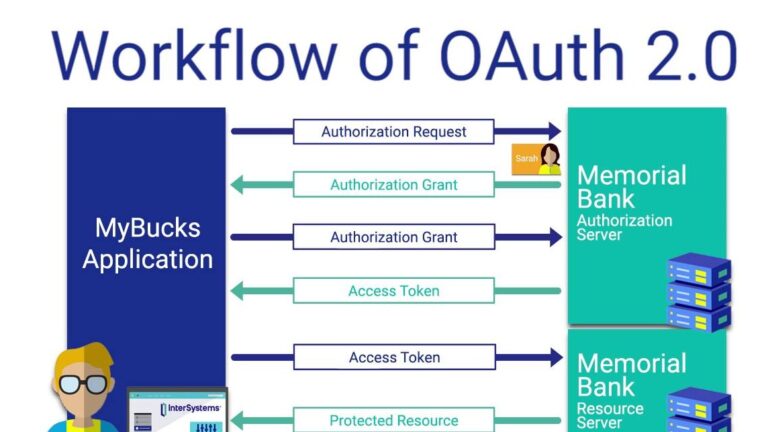

قالت شركة Sekoia إن “أسلوب المهاجم تضمن استخدام حساب بريد إلكتروني مخترق لإرسال رسائل خبيثة إلى عدة منشآت فندقية”. تستغل الحملة رسائل تصيّد موجهة تنتحل صفة منصات الحجز مثل Booking.com لإيقاف الضحايا عند روابط خبيثة، ثم تُعيد توجيههم عبر سلسلة تحويلات إلى صفحة ClickFix مزيفة تتضمن ما يبدو كتحدّي reCAPTCHA بـهدف إلزام المستخدم بتنفيذ تعليمات تؤدي إلى تحميل البرمجيات الخبيثة.

في موجة الهجوم الأخيرة التي حلّلتها الشركة الفرنسية، تُرسل الرسائل من حساب بريد مخترق إلى فنادق مستهدفة في دول متعددة، وتخدّع المستلمين بالنقر على روابط مزيفة تؤدي إلى صفحة تطلب التحقق تحت عنوان “ضمان أمان اتصالك”.

التقنية الخلفية وتأثيرها على الضحايا

تشرح Sekoia أن الصفحة الخبيثة تستضيف شفرة JavaScript تحتوي وظيفة غير متزامنة تفحص—بعد تأخير قصير—ما إذا كانت الصفحة معروضة داخل إطار (iframe)، ثم تعيد توجيه المستخدم إلى نفس الرابط عبر بروتوكول HTTP. يؤدي ذلك إلى قيام الضحية بنسخ وتنفيذ أمر PowerShell خبيث يجمع معلومات النظام ويحمّل أرشيف ZIP يحوي ثنائيًا يقوم بإرساء الاستمرارية على الجهاز ثم تحميل PureRAT (المعروف أيضًا باسم zgRAT) عبر تقنية تحميل DLL جانبياً (DLL side-loading).

ويمتلك هذا البرمجية الخبيثة بنية معيارية تدعم وظائف واسعة مثل الوصول عن بُعد، التحكم بالماوس ولوحة المفاتيح، التقاط الكاميرا والميكروفون، تسجيل ضغطات المفاتيح، رفع/تحميل ملفات، توجيه المرور كبروكسي، تسريب البيانات، وتنفيذ أوامر أو ثنائيات عن بُعد. كما تُحمى بواسطة .NET Reactor لتعقيد عملية الهندسة العكسية، وتُثبت نفسها عبر إنشاء مفتاح Run في السجل (Registry) لضمان الإقلاع مع النظام.

الاحتيال على العملاء وتسويق بيانات الاعتماد في السوق السوداء

وُجد أن المهاجمين يتواصلون أيضًا مع زبائن الفنادق عبر WhatsApp أو البريد الإلكتروني مستخدمين تفاصيل حجز شرعية، ويطلبون منهم النقر على رابط مزعوم لإجراء “عملية تحقق” وتأكيد بيانات البطاقة البنكية لتجنب إلغاء الحجز. الضحايا الذين ينقرون يُحَوَّلون إلى صفحات هبوط تُحاكي Booking.com أو Expedia لكن هدفها الحقيقي سرقة معلومات الدفع.

تُشير التقديرات إلى أن الجهات الفاعلة تحصل على معلومات مسؤولي حسابات Booking.com من منتديات إجرامية مثل LolzTeam، وفي بعض الحالات تُعرض نسبة من الأرباح كحافز. تُستخدم هذه البيانات لاحقًا في هندسة اجتماعية لاستدراج مسؤولي الأنظمة لتنفيذ شيفرات خبيثة أو نشر برمجيات سرقة المعلومات أو Trojan وصول عن بُعد، ويُفوَّض تنفيذ التوزيع غالبًا إلى “ترافّرز” (traffers) — متخصصون في توزيع البرمجيات الخبيثة.

الاحترافية والآليات التي تدعم سلسلة الهجوم

قالت Sekoia إن “حسابات Booking.com على واجهة المشغل (extranet) تلعب دورًا حاسمًا في مخططات الاحتيال ضد صناعة الضيافة”، مشددة على أن بيانات هذه الحسابات أصبحت سلعة مربحة تُعرض بانتظام للبيع في الأسواق غير المشروعة. لوحظ استخدام بوتات Telegram لشراء سجلات Booking.com، إلى جانب تهديدات تروج لخدمات فحص السجلات (logs) مقابل أسعار تتراوح مع عروض يقولون إنها تُراجع يدويًا خلال 24-48 ساعة.

تسهّل أدوات فحص السجلات التي تُباع في المنتديات، وبعضها متوفر بأسعار منخفضة (من نحو 40 دولارًا)، التحقق الآلي من صلاحية الحسابات عبر بروكسيات، ما يرفع قيمة السجلات الصالحة ويُسهل استغلالها لاحقًا.

تخلص Sekoia إلى أن “انتشار خدمات الجريمة الإلكترونية الداعمة لكل مرحلة من سلسلة هجوم Booking.com يعكس احترافية هذا النموذج الاحتيالي”، إذ يقلل نموذج “كخدمة” من عتبة الدخول ويزيد هوامش الربح للمجرمين.

كما وثّقت شركة Push Security تحديثات على تكتيك ClickFix جعلت الصفحات المقلدة أكثر إقناعًا عبر تضمين فيديو مضمن، مؤقت تنازلي، وعداد لعدد المستخدمين الذين تم التحقق منهم خلال الساعة الماضية، إلى جانب تعليمات تُكيّف نفسها مع نظام تشغيل الضحية (مثلاً فتح نافذة Run في ويندوز أو Terminal في macOS). تستخدم الصفحات كذلك تقنية “اختطاف الحافظة” لنسخ الشيفرة الخبيثة تلقائيًا إلى الحافظة لتسهيل لصقها من قبل الضحية.

قالت Push Security إن “صفحات ClickFix تزداد تعقيدًا، ما يجعل احتمال وقوع الضحايا فيها أعلى”، وأن حمولات ClickFix تتنوّع وتجد طرقًا جديدة للتملص من ضوابط الأمن.