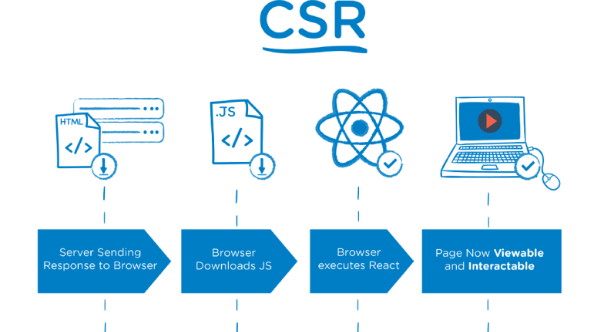

أضافت وكالة الأمن السيبراني والبنية التحتية الأميركية (CISA) ثغرة خطيرة في مكوّنات React Server Components (RSC) إلى كتالوج الثغرات المستغلة فعليًا (KEV)، بعد تأكيد استغلالها في هجمات نشطة. الثغرة، المسجلة تحت الرمز CVE-2025-55182 والمعروفة باسم React2Shell، حصلت على أعلى درجة خطورة (CVSS 10.0). تسمح هذه الثغرة بتنفيذ أوامر عن بُعد دون الحاجة إلى مصادقة، نتيجة خلل في آلية deserialization داخل بروتوكول Flight الذي يستخدمه React للتواصل بين الخادم والعميل. وقد تم إصلاحها في الإصدارات 19.0.1، 19.1.2، و19.2.1 من مكتبات: react-server-dom-webpack، react-server-dom-parcel، وreact-server-dom-turbopack.

الأطر والخدمات المتأثرة

تأثرت أطر عمل شهيرة تعتمد على React مثل Next.js، React Router، Waku، Parcel، Vite، RedwoodSDK. وتشير بيانات منصة Censys إلى وجود نحو 2.15 مليون خدمة مكشوفة على الإنترنت معرضة للاستغلال، ما يرفع مستوى الخطورة إلى نطاق عالمي.

نشاط المهاجمين ومجموعات التهديد

رُصدت محاولات هجوم من مجموعات صينية مثل Earth Lamia وJackpot Panda خلال ساعات من الإعلان عن الثغرة، فيما أكدت شركات أمنية مثل Coalition وFastly وGreyNoise وVulnCheck وWiz أن الاستغلال واسع النطاق. تضمنت الهجمات نشر برمجيات تعدين العملات، وتنفيذ أوامر PowerShell للتأكد من نجاح الاختراق، ثم تنزيل حمولة إضافية من خوادم المهاجمين. وحدة 42 التابعة لـ Palo Alto Networks أكدت إصابة أكثر من 30 مؤسسة، مع نشاط مرتبط بمجموعة UNC5174، واستخدام أدوات مثل SNOWLIGHT وVShell.

الاستجابة والتحديثات المطلوبة

الباحث الأمني Lachlan Davidson نشر عدة إثباتات مفهوم (PoC)، كما ظهرت PoC إضافية من باحثين مستقلين، ما يزيد من خطورة الاستغلال السريع. وبموجب التوجيه الفيدرالي BOD 22-01، يتوجب على الوكالات المدنية الأميركية تطبيق التحديثات قبل 26 ديسمبر 2025 لتأمين شبكاتها.