رصدت جهات أمنية استغلال أداة AzureHound — وهي أداة مكتوبة بلغة Go تهدف لجمع خرائط العلاقات في بيئات Microsoft Entra ID وAzure لصالح مشروع BloodHound — من قبل عدة مجموعات تهديد منها Curious Serpens (المعروفة أيضًا Peach Sandstorm) وVoid Blizzard وStorm-0501. تستغل الجهات المهاجمة هذه الأداة لفهرسة الموارد السحابية واستخراج خريطة لمسارات الهجوم المحتملة داخل المستأجرين، ما يمهّد لعمليات لاحقة من تسلّل، رفع امتيازات، ابتزاز أو تجسُّس.

كيفية الاستغلال وسير الهجوم

تُستخدم AzureHound لجمع بيانات عبر واجهات برمجة تطبيقات الهوية والخدمات السحابية أو عبر جلسات مستخدمين مخترقة، فتجمع قوائم الكيانات المهمة مثل المستخدمين، المجموعات، التطبيقات، مفاتيح السرّ، أدوار IAM، وموارد الاشتراك. بامتلاك هذه الرؤية الشاملة، يستطيع المهاجم تحديد المسارات الأقل مقاومة للانتقال من حساب مستخدم مخترق إلى حسابات ذات امتيازات إدارية أو إلى موارد حساسة. كثيرًا ما تُشغّل الجهات المهاجمة الأداة بعد الوصول الأولي إلى بيئة الضحية بتنزيلها وتشغيلها على الأجهزة التي تملكون صلاحية تنفيذ عليها.

خلفيات فنية ودلالات تهديدية

جمع الخريطة الكاملة للبيئة يكشف علاقات ودلالات قد لا تكون واضحة للمسؤولين، مثل تطبيق مُصرَّح له بصلاحيات واسعة عبر أدوار متداخلة، أو مجموعات لها امتيازات غير مقصودة. هذا يوفّر فرصًا لرفع الامتيازات غير المباشرة أو الوصول إلى أسرار مخزنة في Key Vaults. كما أن AzureHound مثال لأدوات ثنائية الاستخدام: مفيدة للاختبار الأحمر والأزرق، لكنها خطيرة في أيدي المهاجمين إذا شغّلت داخل بيئة مخترقة.

مؤشرات كشف وإجراءات استجابة فنية

-

مراقبة عمليات تنزيل أو تنفيذ ثنائيات أو سكربتات مرتبطة بأسماء أو سلوكيات AzureHound، أو اتصالات كثيفة بمسارات واجهات برمجة تطبيقات الهوية والخدمات.

-

رصد استخدام توكنات جلسة أو طلبات وصول غير اعتيادية لإجراء استعلامات واسعة عبر Microsoft Graph أو ما يماثله.

-

اكتشاف أنماط استعلام متكررة عن مجموعات/أذونات/Key Vaults خلال نافذة زمنية قصيرة يشير إلى نشاط فهرسة شامل.

-

عند الاشتباه: عزل الجهاز المتأثر، التقاط صورة ذاكرة، مراجعة سجلات نشاط الهوية وسجلات الوصول السحابي، وفحص تطبيقات وممنوحاتها.

توصيات دفاعية عملية للتخفيف من المخاطر

-

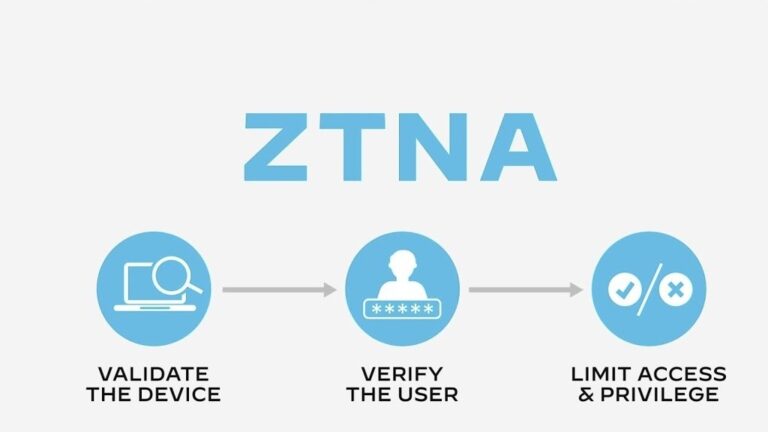

تطبيق مبدأ أقل الامتيازات: تقليل الصلاحيات الممنوحة للتطبيقات والحسابات إلى الحد الأدنى الضروري وفصل الحسابات الإدارية عن العادية.

-

فرض سياسات موافقة مركزية للأذونات والتقليل من الموافقات التلقائية للتطبيقات الخارجية.

-

تشديد ضوابط الوصول إلى Key Vaults والموارد الحساسة عبر سياسات دور دقيقة وتفعيل تسجيل متقدم لعمليات الوصول.

-

اعتماد قواعد كشف سلوكي في حلول XDR/SIEM لرصد أنماط enumeration غير الاعتيادية وربطها بحوادث الوصول الأولي.

-

إعداد playbooks جاهزة للاستجابة للحوادث السحابية وتدريب الفرق على سيناريوهات تتضمن استخدام أدوات مثل AzureHound داخل البيئة.